“แคสเปอร์สกี้พบ SparkKitty สปายโทรจันใหม่บน App Store และ Google Play เล็งขโมยคริปโตในเอเชียตะวันออกเฉียงใต้และจีน

นักวิจัยของแคสเปอร์สกี้ ค้นพบสปายโทรจันตัวใหม่ชื่อว่า_SparkKitty ซึ่งกำหนดเป้าหมายไปที่สมาร์ทโฟนระบบ iOS และ Android โดยจะส่งรูปภาพและข้อมูลเกี่ยวกับอุปกรณ์จากโทรศัพท์ที่ติดมัลแวร์ไปยังผู้โจมตี มัลแวร์นี้ฝังอยู่ในแอปที่เกี่ยวข้องกับคริปโตและการพนัน

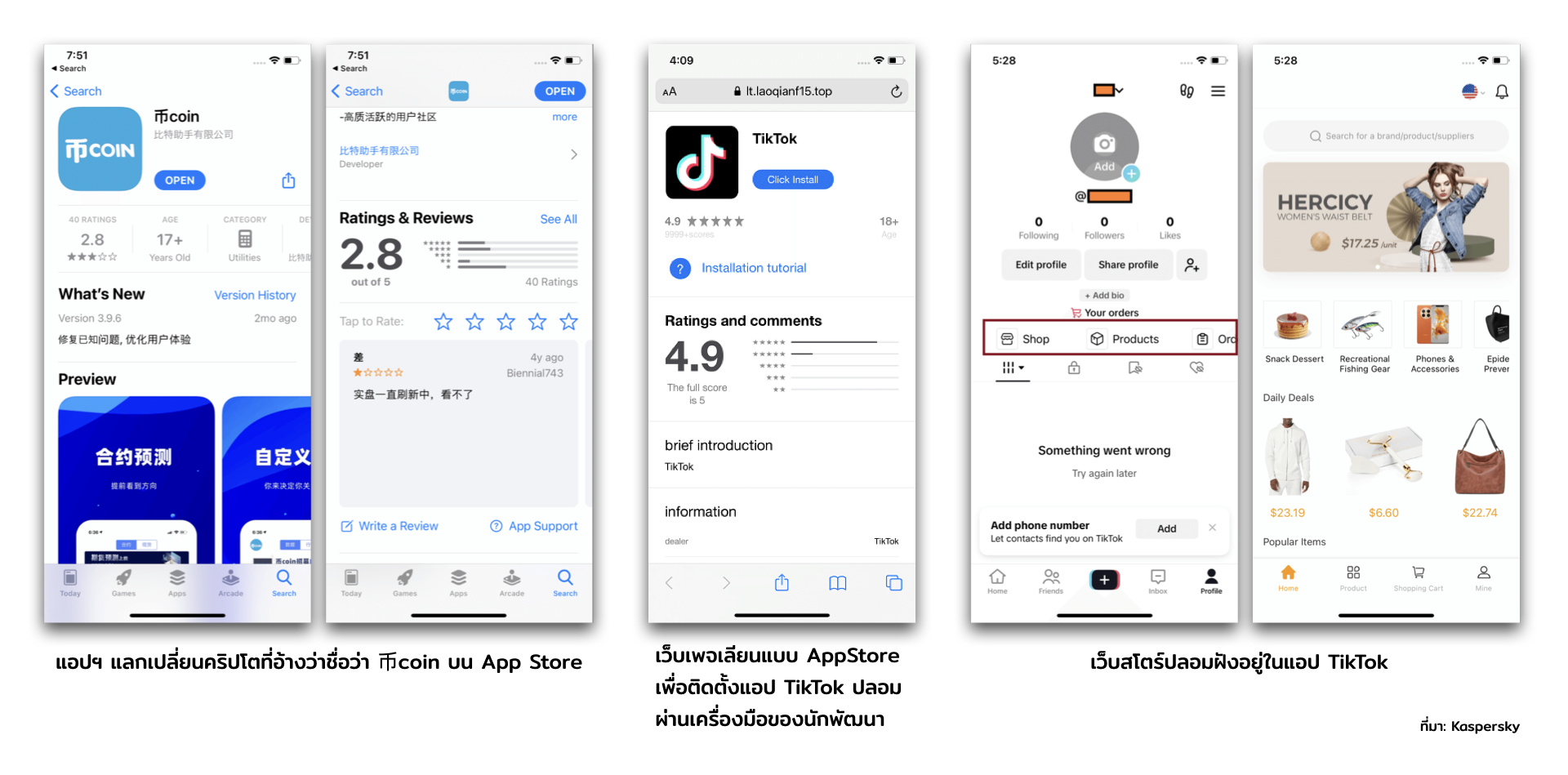

รวมถึงแอปที่มีโทรจันใน TikTok และแพร่กระจายบน App Store และ Google Play รวมถึงเว็บไซต์หลอกลวงต่างๆ เป้าหมายของผู้โจมตีคือการขโมยสินทรัพย์สกุลเงินดิจิทัลจากผู้ใช้ในภูมิภาคเอเชียตะวันออกเฉียงใต้และจีน

แคสเปอร์สกี้ได้แจ้งให้ Google และ Apple ทราบเกี่ยวกับแอปที่เป็นอันตรายนี้แล้ว รายละเอียดทางเทคนิคบางส่วนบ่งชี้ว่าแคมเปญมัลแวร์ใหม่มีความเชื่อมโยงกับโทรจัน SparkCat ที่เคยค้นพบก่อนหน้านี้ ซึ่งเป็นมัลแวร์ (ตัวแรกใน iOS) ที่มีโมดูลการจดจำอักขระด้วยแสง (Optical Character Recognition – OCR) ในตัว

ซึ่งช่วยสแกนแกลเลอรีรูปภาพและขโมยภาพแคปหน้าจอที่มีวลีการกู้คืนและพาสเวิร์ดของคริปโตวอลเล็ต กรณี SparkKitty นับเป็นครั้งที่สองในรอบปีนี้ที่นักวิจัยแคสเปอร์สกี้พบโทรจันตัวขโมย (Trojan stealer) บน App Store ต่อจาก SparkCat

พบมัลแวร์ที่ถูกเผยแพร่ในรูปลักษณ์ของ TikTok บน App Store

มีการตรวจพบภัยคุกคามต่อ iOS ในสามรูปแบบคือ หนึ่ง โทรจันบน App Store แอบอ้างว่าเป็นแอปฯ ที่เกี่ยวข้องกับสกุลเงินดิจิทัล 币coin, สอง มัลแวร์บนเพจฟิชชิงที่เลียนแบบ App Store อย่างเป็นทางการของ iPhone มัลแวร์นั้นถูกเผยแพร่ใต้รูปลักษณ์ของ TikTok และสาม แอปพลิเคชันการพนัน

เซอร์เจย์ พูซาน ผู้เชี่ยวชาญมัลแวร์ แคสเปอร์สกี้ กล่าวว่า “หนึ่งในเวกเตอร์การแพร่กระจายของโทรจันเป็นเว็บไซต์ปลอมที่ผู้โจมตีพยายามติดมัลแวร์บน iPhone ของเหยื่อ iOS วิธีการติดตั้งโปรแกรมที่ไม่ได้มาจาก App Store ในแคมเปญที่เป็นอันตรายนี้มีหลายวิธี

เซอร์เจย์ พูซาน ผู้เชี่ยวชาญมัลแวร์ แคสเปอร์สกี้ กล่าวว่า “หนึ่งในเวกเตอร์การแพร่กระจายของโทรจันเป็นเว็บไซต์ปลอมที่ผู้โจมตีพยายามติดมัลแวร์บน iPhone ของเหยื่อ iOS วิธีการติดตั้งโปรแกรมที่ไม่ได้มาจาก App Store ในแคมเปญที่เป็นอันตรายนี้มีหลายวิธี

ผู้โจมตีใช้วิธีหนึ่งในนั้นคือ ใช้เครื่องมือพิเศษสำหรับนักพัฒนา สำหรับแจกจ่ายแอปพลิเคชันธุรกิจขององค์กร สำหรับใน TikTok เวอร์ชันที่ติดมัลแวร์ แอปที่อยู่ในระหว่างการอนุญาต ตัวมัลแวร์จะขโมยรูปภาพจากแกลเลอรีสมาร์ทโฟน อีกทั้งยังฝังลิงก์ไปยังร้านค้าที่น่าสงสัยในหน้าต่างโปรไฟล์ของผู้ใช้ ร้านค้านี้รับเฉพาะเงินคริปโตเท่านั้น ซึ่งเพิ่มความกังวลของแคสเปอร์สกี้ในเรื่องนี้”

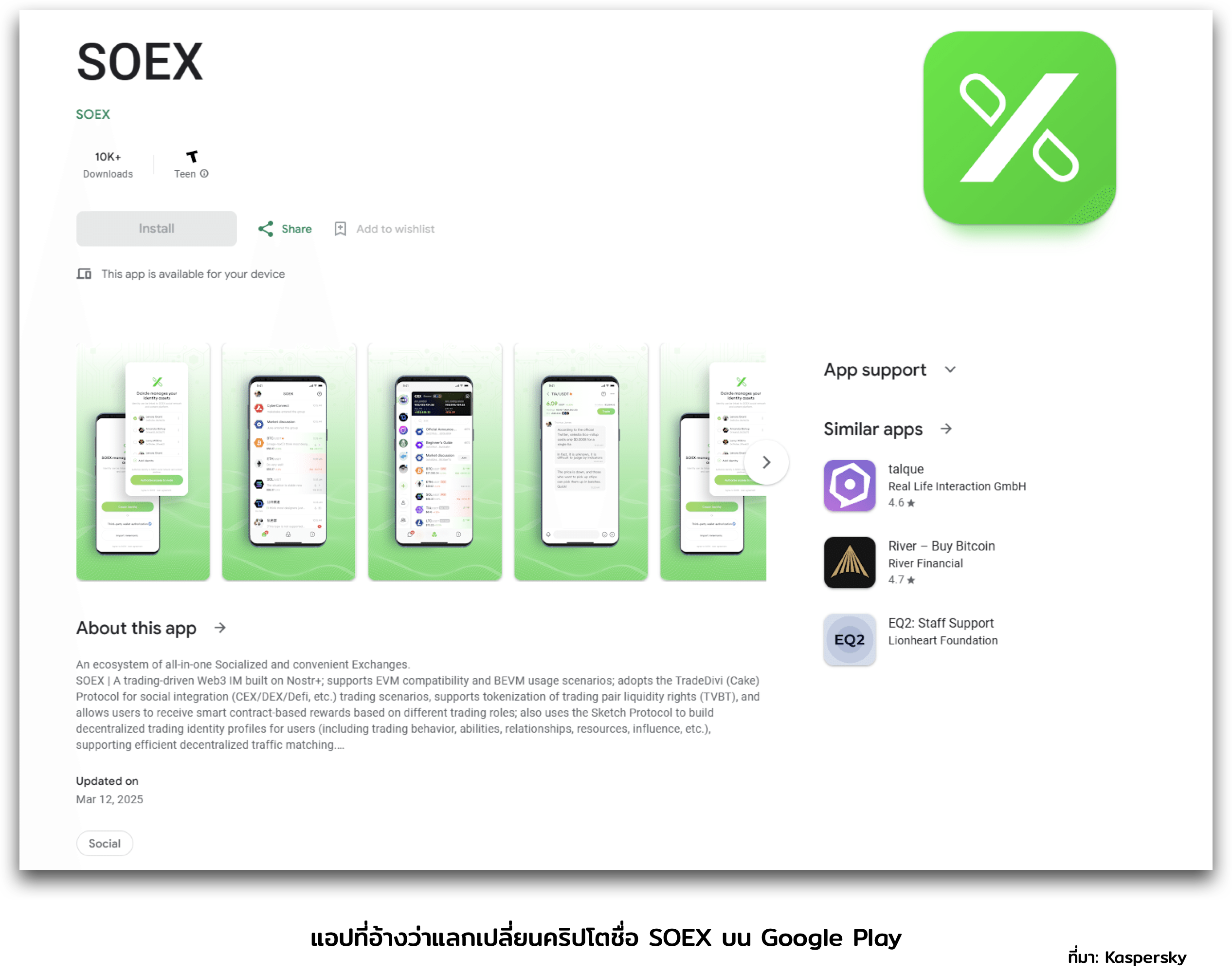

มัลแวร์ มีการแอบอ้างเป็นบริการคริปโตบน Android

ผู้โจมตีกำหนดเป้าหมายโจมตีผู้ใช้ทั้งบนเว็บไซต์ของเธิร์ดปาร์ตี้และบน Google Play โดยแอบอ้างว่ามัลแวร์เป็นบริการคริปโตต่างๆ ตัวอย่างเช่น แอปพลิเคชันที่ติดมัลแวร์ตัวหนึ่งซึ่งเป็นโปรแกรมส่งข้อความชื่อ SOEX มีฟังก์ชันแลกเปลี่ยนเงินคริปโต ถูกดาวน์โหลดจากร้านค้าอย่างเป็นทางการมากกว่า 10,000 ครั้ง

ผู้เชี่ยวชาญยังพบไฟล์ APK ของแอปที่ติดมัลแวร์ (ซึ่งสามารถติดตั้งได้โดยตรงบนสมาร์ทโฟน Android โดยไม่ต้องผ่านร้านค้าอย่างเป็นทางการ) บนเว็บไซต์ของเธิร์ดปาร์ตี้ ซึ่งอาจเกี่ยวข้องกับแคมเปญอันตรายที่ตรวจพบ แอปเหล่านี้ถูกจัดวางเป็นโครงการลงทุนด้านคริปโต เว็บไซต์ที่โพสต์แอปเหล่านี้จะถูกโฆษณาบนโซเชียลเน็ตเวิร์กต่างๆ รวมถึง YouTube

ดิมิทรี คาลินิน ผู้เชี่ยวชาญมัลแวร์ แคสเปอร์สกี้ กล่าวว่า “หลังจากติดตั้งแอปแล้ว แอปจะทำงานงานตามรายละเอียดที่ระบุไว้ในคำอธิบายแอป แต่ในระหว่างนั้น ก็จะส่งรูปภาพจากแกลเลอรีสมาร์ทโฟนไปยังผู้โจมตีด้วย จากนั้นผู้โจมตีอาจพยายามค้นหาข้อมูลลับต่างๆ ในรูปภาพ

เช่น วลีการกู้คืนคริปโตวอลเล็ตเพื่อเข้าถึงทรัพย์สินของเหยื่อ ผู้เชี่ยวชาญพบว่ามีสัญญาณทางอ้อมที่บ่งบอกว่าผู้โจมตีสนใจทรัพย์สินดิจิทัลของผู้ใช้ อย่างเช่น พบแอปติดมัลแวร์หลายตัวที่เกี่ยวข้องกับคริปโต และแอป TikTok ที่ถูกโทรจันโจมตี ยังมีร้านค้าบิ้วต์อินที่ยอมรับการชำระเงินค่าสินค้าด้วยคริปโตเท่านั้น”

เพื่อหลีกเลี่ยงการตกเป็นเหยื่อของมัลแวร์นี้ Kaspersky แนะนำให้ใช้มาตรการความปลอดภัยดังต่อไปนี้

- หากติดตั้งแอปพลิเคชันที่ติดมัลแวร์ตัวใดตัวหนึ่ง ให้ลบแอปพลิเคชันนั้นออกจากอุปกรณ์ และอย่าใช้งานจนกว่าจะมีการอัปเดตเพื่อกำจัดฟังก์ชันที่เป็นอันตราย

- หลีกเลี่ยงการเก็บภาพหน้าจอที่มีข้อมูลละเอียดอ่อนไว้ในแกลเลอรี รวมถึงวลีการกู้คืนคริปโตวอลเล็ต สามารถจัดเก็บพาสเวิร์ดไว้ในแอปพลิเคชันเฉพาะทาง อย่างเช่น Kaspersky Password Manager

- ซอฟต์แวร์รักษาความปลอดภัยไซเบอร์ที่เชื่อถือได้ อย่างเช่น Kaspersky Premium สามารถป้องกันการติดมัลแวร์ได้ เนื่องจากมีฟีเจอร์ทางสถาปัตยกรรมของระบบปฏิบัติการ Apple โซลูชันแคสเปอร์สกี้สำหรับ iOS จะแสดงคำเตือนหากตรวจพบความพยายามในการถ่ายโอนข้อมูลไปยังเซิร์ฟเวอร์คำสั่งของผู้โจมตี และบล็อกไม่ให้ผู้โจมตีถ่ายโอนข้อมูลได้

- หากแอปพลิเคชันใดๆ ขออนุญาตเข้าถึงคลังภาพของโทรศัพท์ ให้พิจารณาว่าแอปพลิเคชันนี้ต้องการสิทธิ์นั้นจริงหรือไม่